Cybersicherheit in der EU: NIS 2 kommt verspätet – sind Sie schon bereit? Die EU hat zum 14. Dezember 2022 die Richtlinie über Maßnahmen für ein hohes gemeinsames Cybersicherheitsniveau in der Union, kurz NIS 2, beschlossen. Die neue NIS 2-Richtlinie zielt darauf ab, Netzwerk- und Informationssicherheit EU-weit auf einem einheitlichen Niveau zu etablieren. Sie löst die NIS 1-Richtlinie ab, die bisher national durch das IT-Sicherheitsgesetz und die BSI-KritisV umgesetzt wurde. Ursprünglich sollte die nationale Umsetzung durch das NIS 2 Umsetzungs- und Cybersicherheitsstärkungsgesetz (NIS2UmsuCG) am 18. Oktober 2024 erfolgen. Aktuell verschiebt sich die Verabschiedung jedoch bis voraussichtlich März 2025. Grund genug, die Inhalte der NIS 2 und Umsetzung für Deutschland noch einmal genauer zu betrachten. Dieser Artikel bietet eine Zusammenfassung der neuen NIS 2 Anforderungen hinsichtlich Cybersicherheit. Ebenfalls gibt er Orientierung, welche Unternehmen betroffen sind und welche Maßnahmen jetzt umzusetzen sind.

NIS 2 Bedeutung: Was ist die NIS 2-Richtlinie und warum gibt es sie?

Cybersicherheit befindet sich in einem konstanten Wandel und nimmt eine zunehmend kritische Bedeutung für sowohl Unternehmen als auch Regierungen ein. Die Anzahl und die Erfolgsquote von Cyberangriffen stiegen in den vergangenen Jahren stetig an. So z.B. konstatiert das BKA im Bundeslagebericht »Cybercrime 2023« eine nahezu Verdopplung der erfassten Cybercrime-Delikte in Deutschland mit ausländischem Ursprung seit 2020.

Systemausfälle, Datenverlust, Bußgelder – die Folgen der Angriffe können für Unternehmen verheerend sein. Im Jahr 2023 haben mehr als 800 Unternehmen und Institutionen Ransomware-Angriffe zur Anzeige gebracht. Der Bitkom e.V. beziffert die Schäden durch Cyberkriminalität auf ca. 148 Mrd. Euro, wovon 72% in direkter Folge eines Angriffs entstanden. Die zunehmende Vernetzung digitaler Systeme führt dabei zu einer Ausweitung der Folgen auf Unternehmen, die in Geschäftsbeziehungen zum Ziel eines Angriffs stehen. In Anbetracht der gesteigerten Bedrohungslage und der inkonsistenten Umsetzung der NIS 1 (EU 2016/1148) beschloss die EU mit der NIS 2 (EU 2022/2555) einheitliche Sicherheitsmaßnahmen von einem breiteren Spektrum von Unternehmen in der EU einzufordern – zu deren besserem Schutz.

Die NIS 2-Richtlinie ist also eine überarbeitete Version der ursprünglichen NIS 1-Richtlinie (Netzwerk- und Informationssicherheit), die von der Europäischen Union eingeführt wurde. Sie zielt darauf ab, die Cybersicherheit in der EU zu verbessern, indem sie strengere Sicherheitsanforderungen und Meldepflichten für Betreiber wesentlicher Dienste und digitale Diensteanbieter festlegt.

Zu den wichtigsten Neuerungen der NIS 2-Richtlinie gehören:

- Erweiterter Anwendungsbereich: Mehr Sektoren und Unternehmen werden abgedeckt.

- Strengere Sicherheitsanforderungen: Unternehmen müssen robuste Sicherheitsmaßnahmen implementieren.

- Berichterstattung: Umfangreiche Meldepflichten bei Sicherheitsvorfällen.

- Zusammenarbeit: Erhöhte Zusammenarbeit und Informationsaustausch zwischen EU-Mitgliedstaaten.

- Durchsetzung: Stärkere Sanktionen bei Nichteinhaltung.

NIS 2 betroffene Unternehmen: Für wen gelten die neuen Richtlinien?

In Deutschland sind laut Erhebungen des BSI ca. 29.000 Unternehmen von der NIS 2 betroffen.

Sie sind in zwei Gruppen unterteilt:

- Unternehmen in Wirtschaftssektoren oder mit Aufgaben von hoher Kritikalität

- Unternehmen in sonstigen kritischen Sektoren

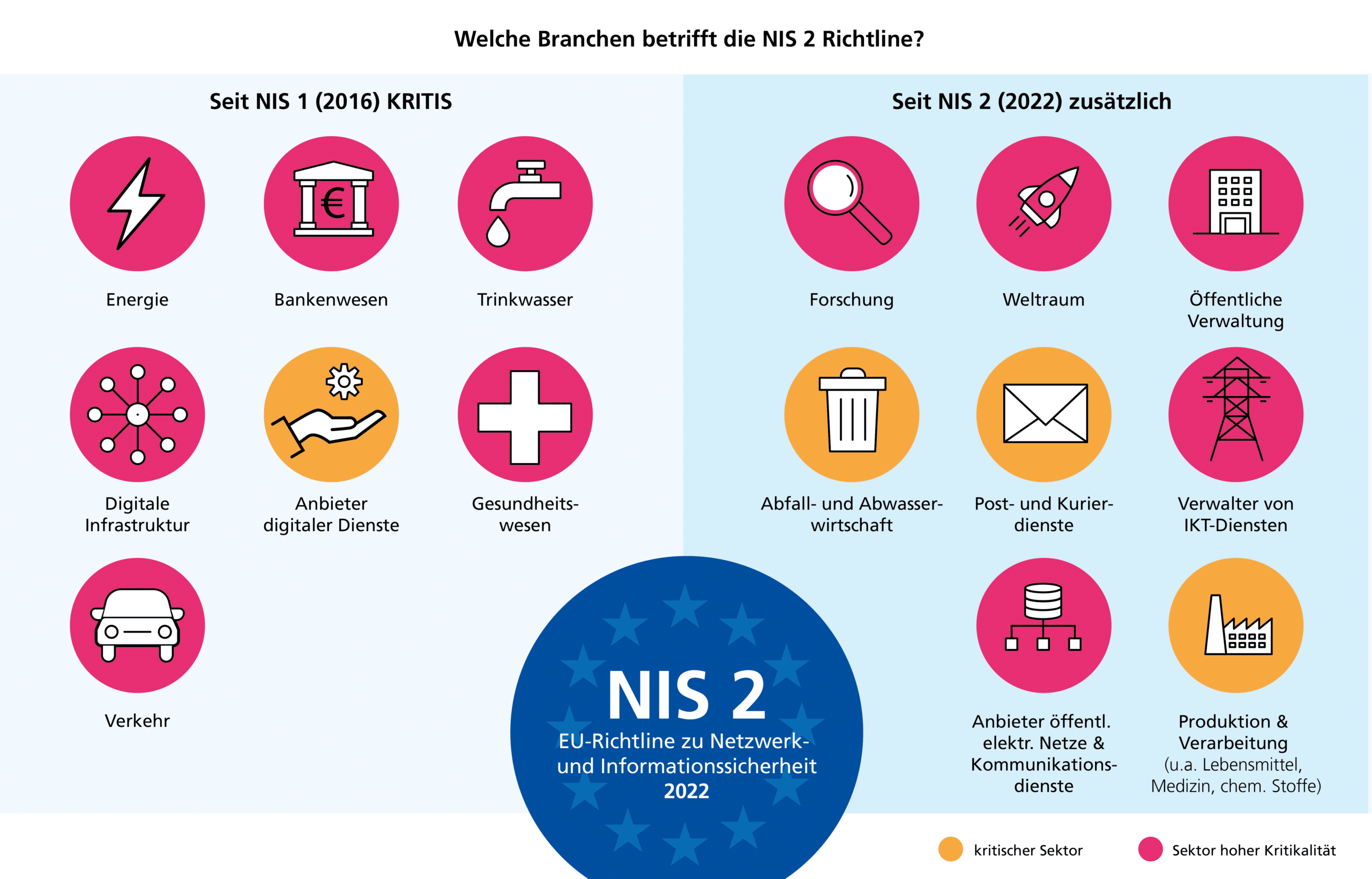

Eine Übersicht, zu welchen Branchen und Segmenten die von der NIS 2-Richtlinie betroffenen Unternehmen in Deutschland gehören, zeigt folgende Abbildung:

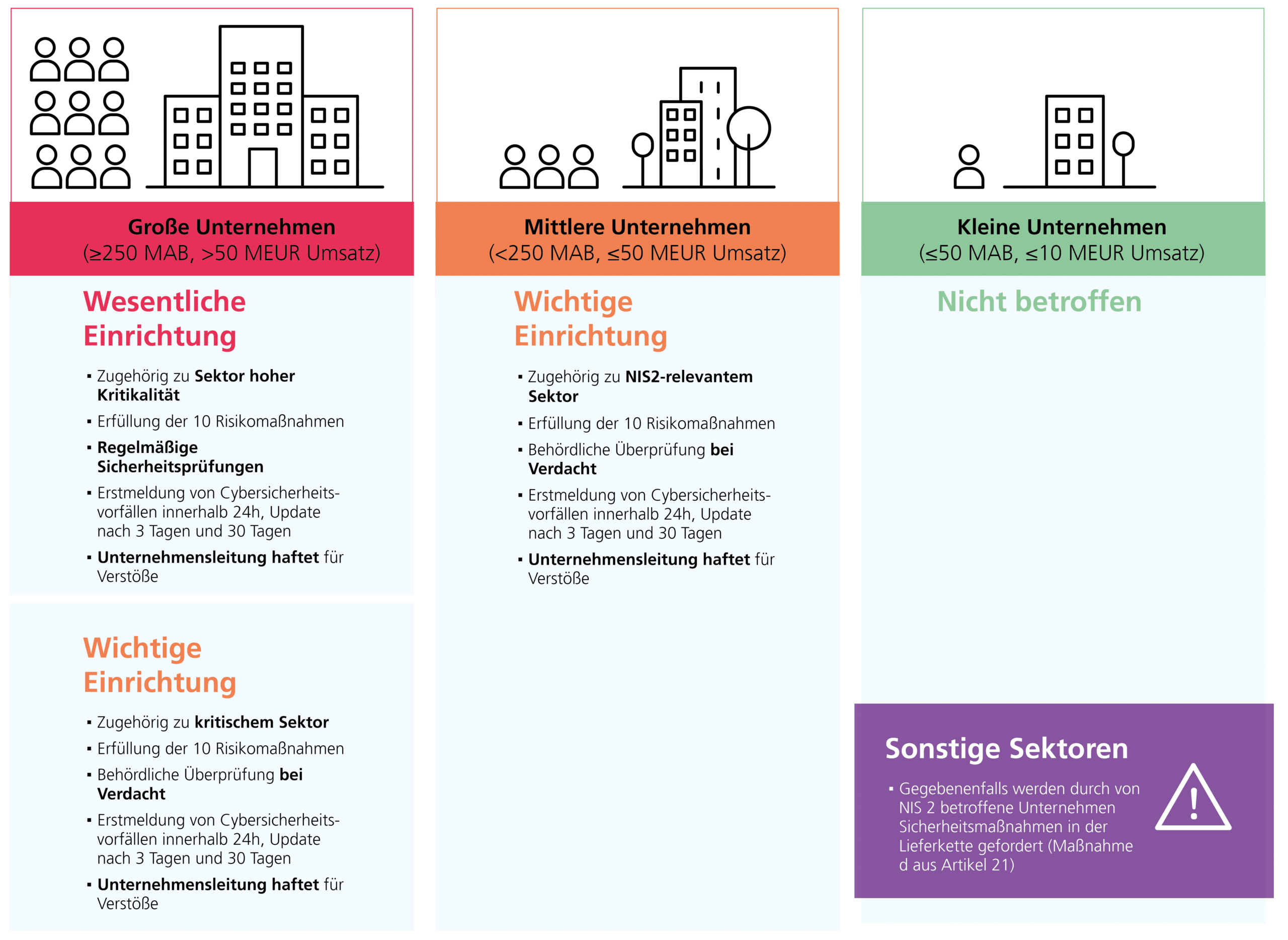

Es sind insgesamt 18 Wirtschaftssektoren im Geltungsbereich der NIS 2, von denen 11 zu »Sektoren von hoher Kritikalität« zählen. Unter den 11 Sektoren von hoher Kritikalität erhält das Bankwesen eine Sonderposition. Unternehmen des Bank- und Versicherungswesens müssen anstelle der Maßnahmen der NIS 2 die schärferen Anforderungen der DORA-Richtlinie (EU 2022/2554) erfüllen. Neben der Zugehörigkeit zu den Sektorengruppen spielen Größe und Umsatz eines Unternehmens in einem der relevanten Sektoren eine Rolle, ob es als »wesentliche« (bzw. im NIS2UmsuCG »besonders wichtige«) oder »wichtige« Einrichtung hinsichtlich NIS 2 gilt. Die Kriterien sind dabei die Anzahl der Mitarbeiterinnen und Mitarbeiter im Unternehmen sowie der Umsatz, respektive die Bilanzsumme. Anhand des Entscheidungsbaums in der nachfolgenden Abbildung ist eine einfache Überprüfung möglich, ob eine Organisation eine wesentliche oder wichtige Einrichtung in Sinne der NIS 2 ist. Dabei reicht es für die Größeneinstufung, wenn eines der genannten Kriterien (Mitarbeitende, Umsatz oder Bilanzsumme) zutreffend sind, um der entsprechenden Kategorie zugeordnet zu werden.

In Sonderfällen können auch kleinere Unternehmen in den Geltungsbereich der NIS 2 fallen, etwa wenn sie der einzige Anbieter einer kritischen Dienstleistung sind. Dies wäre beispielsweise bei einem kommunalen Fernwärmeanbieter mit 30 Mitarbeitern der Fall. Grundsätzlich gehört dieser als Energieversorger zum Sektor hoher Kritikalität, würde aber wegen der Mitarbeiterzahl zunächst aus dem NIS 2 Regime herausfallen. Wenn dieser jedoch der einzige Fernwärme-anbieter in der kommaunalen Struktur ist, greifen wiederum die Regelungen der NIS 2.

Kostenloses NIS 2-Webinar: 16. Januar 2025

Sie wollen alle Infos rund um die NIS 2 Umsetzung für Deutschland kompakt und übersichtlich?

NIS 2 Anforderungen: Was müssen betroffene Unternehmen umsetzen?

Wesentliche und wichtige Einrichtungen sind gleichermaßen verpflichtet, die im Artikel 21 der NIS 2 definierten Risikomaßnahmen umzusetzen. Ebenso gelten für sie die Meldepflichten aus Artikel 23. Der Unterschied zwischen wesentlichen und wichtigen Einrichtungen besteht darin, dass die Umsetzung und Einhaltung der NIS 2 in wesentlichen Einrichtungen regelmäßig behördlich überprüft wird. Wichtige Einrichtungen werden dagegen nur bei Verdacht auf Verstöße oder in Folge von größeren Sicherheitsvorfällen geprüft. Es besteht nach §33 NIS2UmsuCG für alle wesentlichen und wichtigen Einrichtungen die Pflicht zur Registrierung bei der jeweils national zuständigen Behörde. Diese Registrierungspflicht gilt auch für solche Banken und Versicherungen, obwohl diese in der Regulierung der Maßnahmen nicht unter NIS 2, sondern unter DORA als lex specialis zur NIS 2 für Banken fallen.

Was tun, wenn man als Unternehmen von einem Cybersicherheitsvorfall betroffen ist?

Artikel 23 der NIS 2 legt Meldungen und Meldefristen für erhebliche Cybersicherheitsvorfälle fest. Eine Erstmeldung von erheblichen Cybersicherheitsvorfällen muss innerhalb von 24 Stunden nach Bekanntwerden des Vorfalls erfolgen. Empfänger der Meldung ist das für das Unternehmen zuständige CSIRT (Cyber Security Incident Response Team) bzw. die Aufsichtsbehörde im eigenen Land. Weitere Aktualisierungen im Zeitverlauf sind in Artikel 23 NIS 2 beschrieben.

Das detaillierte Meldewesen dient dazu, dass einerseits ein möglichst aktueller Lageüberblick zu real stattfindenden Cyberangriffen entsteht. Andererseits sind die bei den CSIRTs so gewonnenen Informationen wertvoll, um eine Bedrohungslage zu beschreiben und effektive Gegenmaßnahmen zu erkennen, zu bewerten und umzusetzen, die zum Teil auch proaktiv wirken können.

Welche Sanktionen drohen bei Verstößen gegen die Vorgaben der NIS 2?

Die NIS 2 sieht erstmals – ähnlich zur DSGVO – Bußgelder bei Verstößen gegen die Vorgaben der Richtlinie vor. Geldbußen können sowohl bei Verstößen gegen die Umsetzung der Sicherheitsmaßnahmen aus Artikel 21 als auch bei Verstößen gegen die Meldepflichten aus Artikel 23 der NIS 2 verhängt werden.

Die maximale Höhe der Bußgelder hängt dabei von der Kritikalität der Einrichtung (wesentliche oder wichtige) ab. Bei wesentlichen Einrichtungen können Bußgelder von bis zu 2% des weltweiten Jahresumsatzes beziehungsweise 10 Millionen Euro verhängt werden.

Als besonders schwere Fälle gelten:

- Nichtbehebung von Mängeln, z.B. nach verbindlicher Anweisung der zuständigen Behörde

- Behinderung von Prüfungen oder Überwachungstätigkeiten durch das betroffene Unternehmen

- Übermittlung von falschen oder grob verfälschten Informationen in Bezug auf Risikomanagementmaßnahmen im Bereich Cybersicherheit oder Berichtspflichten

- wiederholte Verstöße gegen Auflagen der Behörden oder Regeln der NIS 2

Sollte bei bußgeldbewehrten Verstößen eine Verletzung des Schutzes personenbezogener Daten eingeschlossen sein, so werden Bußgelder ausschließlich nach der DSGVO (EU 2016/679) berechnet. Hier wird – unabhängig von der Kritikalitätseinstufung der betroffenen Einrichtung – immer mindestens ein Bußgeld auf dem Niveau einer wesentlichen Einrichtung nach NIS 2 fällig.

NIS 2 Umsetzung Deutschland: Welche Maßnahmen müssen Unternehmen jetzt ergreifen?

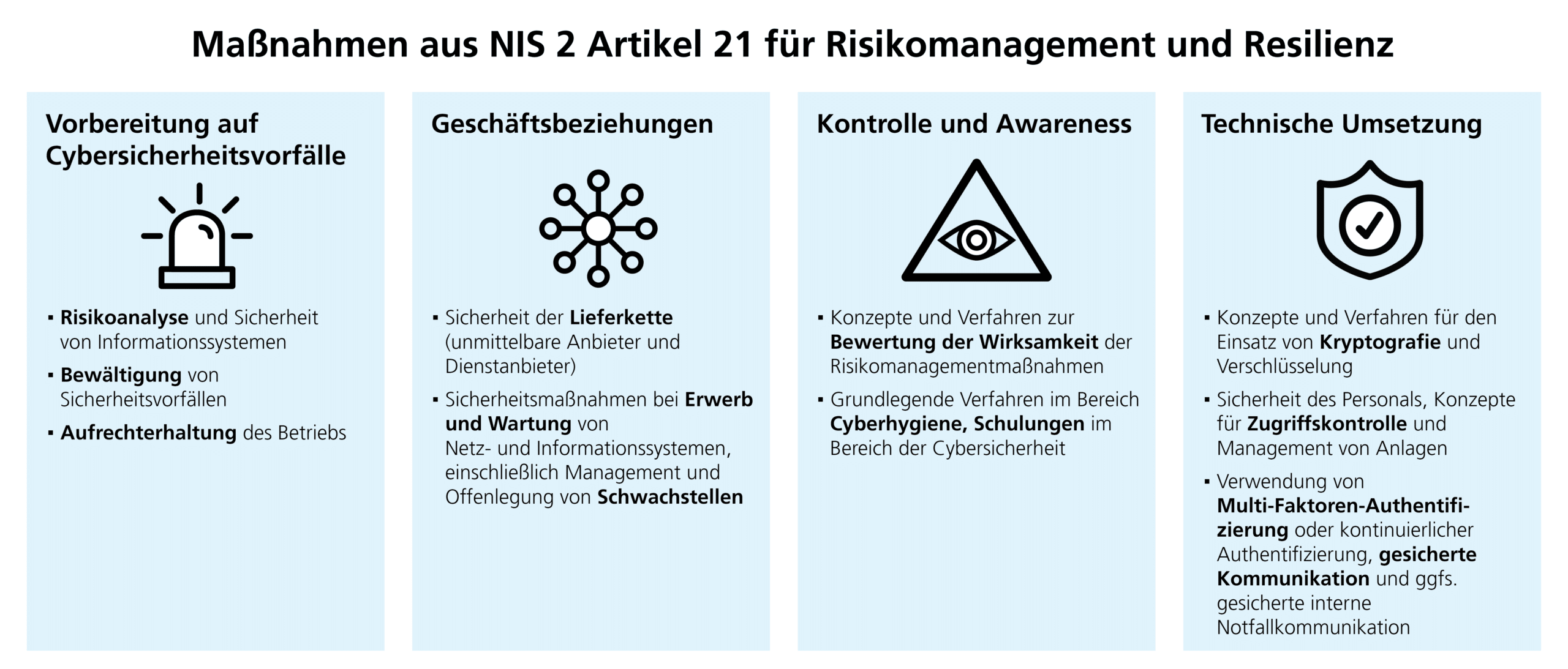

Artikel 21 der NIS 2 definiert zehn Maßnahmen für verbesserte Netzwerk- und Informationssicherheit.

Die Maßnahmen adressieren das Risikomanagement

- durch die Schaffung/Erhöhung des Bewusstseins für die eigene Angriffsfläche

- durch eine systematische Analyse der Bedrohungen und deren Folgen

- die Etablierung von verhältnismäßigen und angebrachten Maßnahmen.

Des Weiteren verfolgen die Maßnahmen der NIS 2 den Ansatz der Cyber-Resilienz.

Sie unterstützen klassische Sicherheitskonzepte in Organisationen

- durch die Schaffung/Erhöhung des Bewusstseins der Unerreichbarkeit totaler Sicherheit,

- durch ein besseres Verstehen der Abhängigkeiten zwischen Systemen und systemübergreifenden Folgen

- durch den Bedarf kontinuierlicher Verbesserung der Maßnahmen und Anpassung an die aktuelle Bedrohungslage.

Die zehn Maßnahmen werden in den folgenden Abschnitten näher erläutert nach folgenden Gruppen:

- Vorbereitung auf Cybersicherheitsvorfälle

- Geschäftsbeziehungen (Lieferkette)

- Kontrolle und Awareness

- Technische Umsetzung

1. NIS 2 Maßnahmen zur Vorbereitung auf Cybersicherheitsvorfälle

Drei Maßnahmen aus Artikel 21 der NIS 2 nehmen Bezug auf die Vorbereitung auf zukünftige Cybersicherheitsvorfälle.

- Konzepte in Bezug auf Risikoanalyse und Sicherheit von Informationssystemen: Einrichtungen sollen nachweisen können, dass sie ihre Risiken systematisch analysiert und bewertet haben. Auf diesem Weg sollen sie ein Bewusstsein für die eigene Lage entwickeln.

- Bewältigung von Sicherheitsvorfällen: Das Eintreten von Cybersicherheitsvorfällen ist nicht umfassend zu verhindern. Daher muss im Ernstfall klar sein, was zu genau tun ist. Dies kann z.B. in Form von Notfallplänen und -prozessen festgelegt und dokumentiert sein.

- Aufrechterhaltung des Betriebs: Im Falle eines Cybersicherheitsvorfalls soll die Aufrechterhaltung (bzw. der Wiederanlauf) des Betriebs der eigenen Informationssysteme sichergestellt werden. Daher sind Themen wie Backup-Management und Wiederherstellung nach einem Notfall und entsprechendes Krisenmanagement erforderlich. Dabei sollten die Kernprozesse des Unternehmens identifiziert und die Anforderungen an Netz- und Informationssysteme analysiert und aktuell gehalten werden. So können die Auswirkungen von Störungen eingedämmt und resiliente Geschäftsprozesse etabliert werden.

2. NIS 2 Maßnahmen im Hinblick auf Geschäftsbeziehungen (Lieferkette)

Zwei Maßnahmen aus Artikel 21 NIS 2 nehmen Bezug auf Cybersicherheitsanforderungen und Auswirkungen von Sicherheitsvorfällen in Geschäftsbeziehungen und in der Lieferkette.

- Sicherheit der Lieferkette: Die Betrachtung der Geschäfts- und Lieferbeziehungen hat hohe Relevanz für die Sicherheit der eigenen Einrichtung. Insbesondere soll hier Aufmerksamkeit auch auf die Lieferung von Software(-komponenten) und Nutzung von IKT-Drittdienstleistern gelegt werden. Schwachstellen in Softwareprodukten können sich aufgrund des Vertrauens zum Lieferanten auf die eigenen IT-Systeme auswirken. Der Angriff auf SolarWinds zeigt dies eindrucksvoll. Zusätzlich können sich Systemausfälle durch fehlende Maßnahmen zur Steigerung der Resilienz bei einem Dienstleister auf Geschäftsprozesse der Kunden auswirken. Entsprechend sind Unternehmen, für welche NIS 2 gilt, dazu angehalten, von ihren Lieferanten die Umsetzung relevanter Anforderungen der NIS 2 zu fordern. So können Unternehmen, die nicht in einem der betroffenen Sektoren tätig sind, durch Kundenanforderungen zu einer Erweiterung ihrer Sicherheitsmaßnahmen verpflichtet werden.

- Sicherheitsmaßnahmen bei Erwerb, Entwicklung und Wartung von Netz- und Informationssystemen: Diese Maßnahme betrifft sowohl Hersteller als auch Nutzer von Netz- und Informationssystemen. Somit wird hier sogar in vielen Fällen eine doppelte Absicherung erreicht. Durch die Pflicht zur Offenlegung von bekannten Schwachstellen werden ein offener Austausch und Transparenz zwischen Lieferanten und Nutzern gefördert und zusätzlicher Druck zur Behebung von Schwachstellen auf Hersteller ausgeübt.

3. NIS 2 Maßnahmen im Hinblick auf Kontrolle und Awareness

Zwei Maßnahmen aus Artikel 21 der NIS 2 nehmen Bezug auf Kontrolle der umgesetzten Sicherheitsmaßnahmen und zur Sicherheitskultur in der Organisation zur Vorbeugung gegen Cybersicherheitsvorfälle.

- Konzepte und Verfahren zur Bewertung der Wirksamkeit von Risikomanagementmaßnahmen im Bereich der Cybersicherheit: Kernmerkmal von resilienten Systemen und risikobasierten Sicherheitsansätzen ist die kontinuierliche Verbesserung der Maßnahmen durch Erfahrungen aus vergangenen Vorfällen. Diese Maßnahme fordert Nachweise für eine regelmäßige Überprüfung und Verbesserung der Risikomanagementmaßnahmen. So entstehen gelebte und effektive Prozesse an Stelle von Alibi-Dokumentationen.

- Grundlegende Verfahren im Bereich der Cyberhygiene und Schulungen im Bereich der Cybersicherheit: Der Mensch ist im Tagesgeschäft und als zentrale Ausführungsinstanz ein wesentlicher Sicherheitsfaktor im Unternehmen. Entsprechend soll eine Sicherheitskultur etabliert werden, die insbesondere eine hohe Awareness für Cyberbedrohungen bewirkt. Dazu zählt auch der korrekte Umgang mit technischen Maßnahmen und Technik im Arbeitsalltag.

4. NIS 2 Maßnahmen im Hinblick auf die technische Umsetzung

Drei Maßnahmen aus Artikel 21 der NIS 2 nehmen Bezug auf die technische Umsetzung zur Vorbeugung gegen Cybersicherheitsvorfälle.

- Konzepte und Verfahren für den Einsatz von Kryptografie: Kryptografie bzw. Verschlüsselung sind klassische technische Methoden zur Wahrung der Integrität und Vertraulichkeit von Daten. Durch effektiven Einsatz von kryptografischen Methoden können Auswirkungen von Schwachstellen effektiv reduziert und der Datenschutz sichergestellt werden. Dies gilt sowohl für Data in Motion als auch für Data at Rest.

- Sicherheit des Personals, Konzepte für die Zugriffskontrolle und Management von Anlagen: Aktiver und passiver Schutz vor Schadsoftware ist eine zwingende technische Maßnahme in jedem Unternehmen. Eine automatisierte Überwachung und Verwaltung der IT-Infrastruktur ist aufgrund der modernen Bedrohungslage und enormen Angriffsfläche von IT-Systemen ebenfalls unerlässlich. Hierzu lassen sich z.B. zeitnahe Updates von Software oder die Erkennung von Anomalien aufzählen. Moderne Sicherheitsarchitekturen wie z.B. Tiering-Modelle, unterstützen auch bei der Beschränkung von Auswirkungen von erfolgreichen Cyberangriffen.

- Verwendung von Lösungen zur Multi-Faktor-Authentifizierung oder kontinuierlichen Authentifizierung, gesicherte Sprach-, Video- und Textkommunikation sowie gegebenenfalls gesicherte Notfallkommunikationssysteme innerhalb der Einrichtung: Moderne und sichere Authentifizierungsmechanismen mit mehreren Faktoren dienen einem höheren Vertrauen in technische Lösungen und digitale Dienste und machen sie gleichzeitig schwerer angreifbar. Gesicherte Kommunikationskanäle unterstützen den Datenschutz und stellen die Wahrung von Geschäftsgeheimnissen sicher. Moderne Sicherheitsarchitekturen wie kontinuierliche Authentifizierung (Zero-Trust Architekturen) erlauben eine lückenlose Zugriffskontrolle auf digitale Dienste. Diese technischen Methoden tragen gemeinsam dazu dabei menschliche Fehler im Umgang mit IT-Systemen zu verhindern bzw. deren Auswirkungen einzudämmen.

NIS 2 Zusammenfassung: Gute Absicherung oder zu viel des Guten?

Ist die NIS 2-Richtlinie der richtige Weg zu einer effektiven Absicherung gegen Cyberangriffe? Oder ist sie nur ein weiterer Beitrag zu Bürokratie, die Unternehmen zusätzlich belastet?

Umfassender Geltungsbereich zum Schutz vor Systemabhängigkeiten

Eine zentrale Neuerung ist der erweiterte Geltungsbereich der NIS 2. Hiermit wird dem Fakt Rechnung getragen, dass die Versorgung der Bevölkerung nicht nur von großen Betreibern kritischer Infrastrukturen, wie Energie- und Wasserversorgern, abhängt. Es gibt weitere Wirtschaftsträger und insbesondere Betreiber neuer digitaler Infrastrukturen, die für unseren Alltag von wesentlicher bis kritischer Bedeutung – und damit schützenswert sind. Durch die Weitergabe von Sicherheitsanforderungen an die Lieferkette, sowie der besonderen Beachtung für Sicherheitsvorfälle mit grenzübergreifenden Folgen, werden die Abhängigkeiten zwischen den Systemen verschiedener Wirtschaftssektoren anerkannt und geschützt.

Einheitliche Maßnahmen nach einem modernen Sicherheitsansatz

Im Vergleich zur NIS 1 liefert die NIS 2 deutlich umfangreichere und konkretere Anforderungen, die es für betroffene Unternehmen zu erfüllen gilt. Diese Maßnahmen verfolgen einen Risiko- und Resilienz-basierten Ansatz, der anerkennt, dass moderne Systeme zu komplex sind, um sie präventiv vor jedem möglichen Angriff zu schützen. Dieser Ansatz führt zu einer kontinuierlichen Verbesserung der Sicherheit in Unternehmen. Des Weiteren decken die Maßnahmen ein breites Spektrum der Unternehmensbereiche ab, sodass sowohl technische Systeme als auch organisatorische Prozesse abgesichert werden. Durch die Vorbereitung auf Sicherheitsvorfälle und geforderte Notfallplanung sollen die Auswirkungen von unausweichlichen Angriffen effektiv eingedämmt werden, sodass das grundlegende Ziel der NIS 2, der Schutz und die Versorgung der Bevölkerung, erreicht werden kann.

Umfangreicher Schutz bedeutet großen Aufwand

Ein Bedenken, das bei Betrachtung des Umfangs des Geltungsbereichs und der Maßnahmen der NIS 2 aufkommt, sind die personellen und finanziellen Kosten der Umsetzung und Überwachung der Richtlinie. Nach Erhebungen des BSI sind in Deutschland rund 29.500 Unternehmen direkt zur Umsetzung der NIS 2 verpflichtet, wobei weitere Unternehmen durch Anforderungen ihrer Kunden in Cybersicherheit investieren werden müssen. Dazu zählen erstmals auch mittlere Unternehmen, die ggf. nur 50 Mitarbeiter beschäftigen oder in Sonderfällen noch kleiner ausfallen. Das ist ein starker Kontrast zu den bisher 4.600 Großunternehmen, die die Anforderungen der KRITIS-Verordnung umsetzen mussten.

Auch das BSI, das in Deutschland mit der Überwachung der Einhaltung der NIS 2 beauftragt ist, hat einen enormen Anstieg der Auslastung zu erwarten. Den betroffenen mittleren Unternehmen kommt hier zugute, dass die Maßnahmen und Anforderungen der NIS 2 immer nur in einem für das betroffene Unternehmen angemessenem und verhältnismäßigem Umfang umgesetzt werden müssen. Zudem haben Unternehmen und das BSI nach Inkrafttreten des NIS2UmsuCG bis zu 3 Jahre Zeit, die Anforderungen zu erfüllen, bevor erste Nachweise der Umsetzung fällig werden.

»Es gibt verschiedene europäische Rechtsvorschriften, die für die Cybersicherheit von Bedeutung sind. Diese effizient umzusetzen und eine Fragmentierung zu vermeiden, ist eine zentrale Herausforderung, der wir uns gemeinsam stellen. Die internationale Zusammenarbeit ist für das BSI ein essenzieller Erfolgsfaktor zur Verbesserung der Cybersicherheit in Deutschland und Europa. Cybersicherheit muss ganz oben auf der Agenda aller Verantwortlichen in Staat, Regierung und Privatwirtschaft stehen. Daran arbeiten wir europaweit im engen Schulterschluss.«

Claudia Plattner, BSI-Präsidentin

Fazit: Ein Schritt in die richtige Richtung, der sich auch durch Pragmatismus auszeichnet

Die NIS 2 ist eine umfangreiche Richtlinie zur Verbesserung der Cybersicherheit in der gesamten EU. Während die Umsetzung eine initiale Investition der betroffenen Unternehmen und Mitgliedstaaten verlangt, sollten die geforderten Maßnahmen Unternehmen in Zukunft effektiven Schutz vor Schäden durch Cyberangriffe bieten.

NIS 2 Umsetzung für Deutschland in 7 Schritten (NIS 2 Checkliste)

Grundsätzliches Vorgehen zur Umsetzung der NIS 2-Maßnahmen

- Zunächst sollte juristisch rechtssicher beurteilt werden, ob ein Unternehmen oder eine Organisation aufgrund der Kriterien von der Registrierungspflicht, Umsetzungpflicht oder beidem hinsichtlich NIS 2 betroffen ist.

- Um auf Basis der NIS 2 gute Cybersicherheit zu erreichen, ist dann die IT- und Sicherheitsrisiken im Unternehmen und seiner Infrastruktur zu ermitteln.

- Ebenso muss das Gefährdungspotenzial des Unternehmens oder von Bereichen im Unternehmen festgestellt werden. So entsteht ein Riskoportfolio für IT- und Cybersicherheit inkl. einer Bedrohungslage.

- Nach einer Analyse, welche Vorgaben und Maßnahmen mit Blick auf Cybersicherheit bereits vom Unternehmen erfüllt sind, sollten die noch umzusetzenden Maßnahmen nach klaren Kriterien priorisiert werden.

Typische Kriterien hierfür können z.B. Dringlichkeit und Effekt der Maßnahme auf Cybersicherheit, Aufwand bzw. Kosten der Implementierung, verfügbare Personalressourcen oder Verfügbarkeit externer Unterstützung sein. - Weiter ist es wichtig, bei der Implementierung der NIS 2-Maßnahmen Rollen und Verantwortlichkeiten sowie die Kommunikation umfassend zu definieren.

- Genauso müssen in den NIS 2-Maßnahmen selbst Rollen und Verantwortlichkeiten für Prozesse und Assets klar festgelegt sein. Das gilt sowohl für interne als auch für externe Stakeholder wie z.B. IKT-Drittdienstleister (IT-Service Provider).

- Letztlich sollte in jedem Fall – wie in regulierten Umgebungen unerlässlich – eine Dokumentation aller Maßnahmen vorhanden sein. Dabei ist das Design der Maßnahmen, d.h. Prozesse, Templates, etc. zu dokumentieren, ebenso die nachweisrelevanten Ergebnisse von Prozessen für externe und interne Prüfungen und Audits.

Ein risikobasierter Ansatz für mehr Cybersicherheit

Insgesamt induziert die NIS 2 also einen risikobasierten Ansatz zur systematischen und kontinuierlichen Verbesserungs des Cybersicherheitsniveau in Unternehmen und Organisationen. Das ist vor dem Hintergrund der zunehmenden Angriffe und Cyberbedrohungen sinnvoll. Das gemeinsame europäische Vorgehen hierbei ist hilfreich. Der risikobasierte Ansatz ist auch aus bereits gut eingeführten und gelebten Standards wie der ISO27000-Reihe bekannt. So gesehen, ist die NIS 2 keine Raketenwissenschaft, aber sie darf auch nicht auf die »leichte Schulter« genommen werden, da bei schuldhafter Nichteinhaltung empfindliche Bußgelder drohen.

Durch die aktuelle Verzögerung beim NIS2UmsuCG gewinnen Unternehmen wieder etwas Zeit, um das Thema NIS 2-Umsetzung, wenn noch nicht geschehen, zu beginnen und auch möglichst weit voran zu treiben – immer in Anbetracht und vor dem Hintergrund der verfügbaren Mittel.

Unser Service rund um NIS 2:

-

Sie fallen mit Ihrem Unternehmen in die Gruppe, die NIS 2 umsetzen muss?

-

Sie wollen wissen, wo Ihr Unternehmen hinsichtlich Erfüllungsgrad der NIS 2 aktuell steht?

-

Sie wollen Ihr Unternehmen zielgerichtet in Richtung NIS 2 Compliance weiterentwickeln?

Melden Sie sich gerne bei uns per Mail oder Telefon!

Wir unterstützen Sie mit:

- Gap-Analyse und Maßnahmendefinition (Low-hanging fruits und weitere relevante Verbesserungen)

- Unterstützung bei der Implementierung der Risikomaßnahmen in Ihrer Organisation

- Etablierung von technischen Maßnahmen in Ihrer Softwareentwicklung: Secure Software Development Prozesse

- Schulungen und Workshops zur NIS 2 Umsetzung und Verbesserung der Cybersicherheit in Ihrem Unternehmen

- Sicherheits- bzw. Penetrationstests für Ihre Softwareprodukte und IT-Infrastruktur

Dieser Blog-Artikel zur NIS 2-Richtlinie stellt keine Rechtsberatung dar.

Für etwaige fehlerhafte Informationen wird keine Haftung übernommen.