In diesem dritten Artikel unserer Blog-Beitragsserie zum Thema »Benutzerfreundliche Datenschutzeinstellungen« möchten wir erläutern, warum es wichtig ist, die Anwendungsdomäne zu verstehen, und Ihnen einen Einblick geben, wie wir hierbei vorgehen. Im ersten, einleitenden Artikel unserer insgesamt vierteiligen Serie haben wir die Problemstellung rund um das Thema Datenschutzeinstellungen skizziert. Im zweiten Artikel haben wir dazu erläutert, wie man ein besseres Verständnis für Nutzer*innen von Datenschutzeinstellungen schafft. In diesem Artikel gehen wir darauf ein, wie man die Datenschutzbedürfnisse in einer Anwendungsdomäne besser verstehen kann, um die Datenschutzeinstellungen für eine konkrete Applikation gestalten zu können.

Was wollen wir eigentlich schützen?

Wir sind überzeugt davon, dass die Benutzerfreundlichkeit der Datenschutzeinstellungen vieler Online-Dienste verbessert werden kann. Im zweiten Artikel unserer Blogserie haben wir uns daher angeschaut, wie man Einstellungsmöglichkeiten für den Datenschutz besser an die Nutzer*innen anpassen kann. Dies betraf insbesondere die Art und Weise, wie Nutzer*innen ihre Einstellungen tätigen können. Bisher haben wir aber noch nicht diskutiert, welche Datenschutzbedürfnisse in einer Anwendungsdomäne überhaupt existieren. Wir sehen eine Anwendungsdomäne des Datenschutzes hier als eine konkrete Applikation inklusive ihrer Interaktion mit anderen Applikationen (eigene Dienste, Dienste Dritter, Verwaltungssysteme etc.) und beteiligten Parteien (Nutzer*innen, Analyst*innen, Anbieter*innen, etc.). Beispiele für eine Anwendungsdomäne sind ein soziales Netzwerk (z.B. Facebook oder ebay), ein konkretes Betriebssystem (z.B. Windows oder Android) oder ein Digitales Ökosystem mit seinen Diensten (z.B. Airbnb oder Uber). In jeder dieser Anwendungsdomänen können personenbezogene Daten verarbeitet werden. Also sollten Nutzer*innen die Möglichkeit bekommen, diese Verarbeitungen zu steuern.

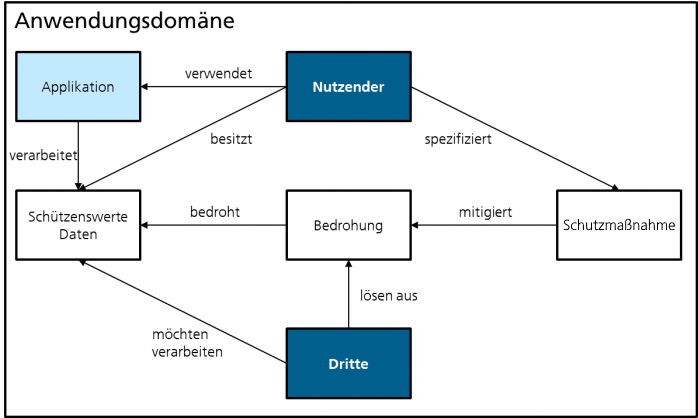

Um den Bedarf an Datenschutz in einer Anwendungsdomäne zu bestimmen, muss zunächst ermittelt werden, welche Daten der Nutzer*innen schützenswert sind. Meist sind dies bestimmte Daten über einen selbst, über eigene Vorlieben, Verhalten, Werte und Besitz, über eigene Werke, von denen man der Urheber ist, oder über Personen im eigenen Umfeld. Möchte nun ein Dritter, zum Beispiel ein Werbepartner eines sozialen Netzwerks, diese Daten verarbeiten, um zielgerichtetere Werbung anzuzeigen, kann dies im Widerspruch zu den eigenen Datenschutzbedürfnissen einer Nutzerin oder eines Nutzers stehen. Ein solcher Widerspruch ist eine Bedrohung für den eigenen Datenschutz. Um den Bedrohungen entgegenzuwirken, müssen Schutzmaßnahmen ergriffen werden. Eine Schutzmaßnahme kann hierbei vielfältig ausgestaltet sein. Ein Beispiel wäre eine technische Maßnahme in Form einer Anonymisierungsfunktion an der Datenschnittstelle zu einem Partnerunternehmen (z.B. Werbefirmen). Nutzer*innen sollen also in die Lage versetzt werden, ihre Datenschutzeinstellungen selbst zu tätigen, um Schutzmaßnahmen auszuwählen. Wichtig hierbei ist, dass es benutzerfreundliche Datenschutzeinstellungen sind. Die nachfolgende Grafik fasst die Zusammenhänge zusammen.

Bevor geeignete Schutzmaßnahmen in den Datenschutzeinstellungen spezifiziert werden können, müssen diese zunächst für die Anwendungsdomäne identifiziert werden.

Wie ermitteln wir den Schutzbedarf in der Anwendungsdomäne?

Derzeit existiert eine Vielzahl an Beschreibungen zu Schutzmaßnahmen in Standards wie der ISO 27000-Reihe, dem BSI Grundschutzkompendium, den Common Criteria sowie domänenspezifischen Richtlinien. Zusätzlich existiert mit der Datenschutzgrundverordnung die gesetzliche Notwendigkeit, Maßnahmen für den Datenschutz zu ergreifen, sobald personenbezogene Daten verarbeitet werden.

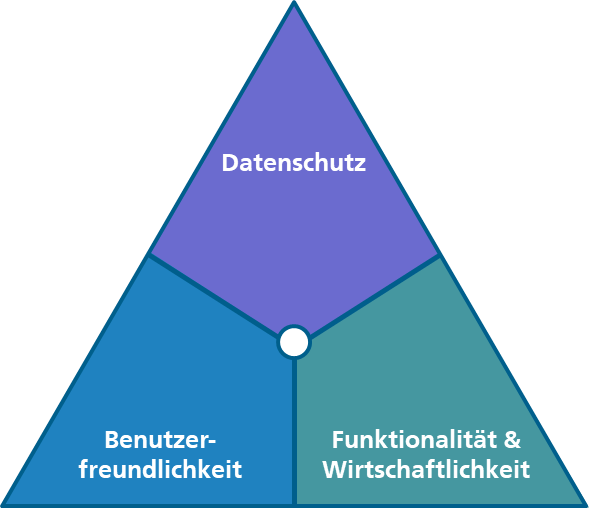

Die Entwickler des zu schützenden Systems müssen in der Anwendungsdomäne die passenden Schutzmaßnahmen für den optimalen Schutz der Nutzenden und ihrer Daten identifizieren. Maßnahmen erhöhen zwar den Schutz der Daten, können aber Geschäftsmodelle bzw. deren Wirtschaftlichkeit und die Benutzerfreundlichkeit für den Nutzenden beeinträchtigen. Wir beobachten vermehrt eine Abhängigkeit dieser drei Bereiche in einem Qualitätsdreieck (siehe folgende Grafik). Versucht man, einen Bereich zu stark zu verbessern, werden die anderen Bereiche womöglich verschlechtert. Datenzentrierte Dienste nutzen verstärkt Daten von Nutzer*innen, um im Rahmen der Geschäftsmodelle Mehrwerte zu generieren und Funktionalität zu bieten. Dies kann den Datenschutz für die Nutzer*innen beeinträchtigen. Komplexe Schutzmaßnahmen können in ihrer Handhabung für die Nutzenden komplizierter sein und die Benutzerfreundlichkeit im Umgang mit einer Applikation verschlechtern.

Es muss eine Balance zwischen den Qualitätseigenschaften gefunden werden, um benutzerfreundliche Datenschutzeinstellungen zu erreichen. Es gilt also abzuwägen, welche Schutzmaßnahmen für die Anwendungsdomäne geeignet sind. Zudem müssen Entwickler*innen entscheiden, welche Schutzmaßnahmen für alle Nutzenden implementiert werden (»Privacy by Design«), welche vom Nutzenden konfigurierbar sein sollen und welche Standardeinstellungen für einen neuen Nutzenden gewählt werden (»Privacy by Default«). Um diese Entscheidungen zu treffen, ist ein tiefgreifendes Verständnis der Anwendungsdomäne und ihrer Nutzer*innen erforderlich. Dabei sind folgende Aspekte relevant:

- Nutzer*innen und ihre schützenswerten Daten

- Verarbeitungen von schützenswerten Daten in Anwendungsfällen

- Angriffsszenarien, in welchen Angreifer für eine Bedrohung der Daten sorgen

- Passende Schutzmaßnahmen, um Bedrohungen zu minimieren.

Die meisten in der Wissenschaft vorgeschlagenen und in der Praxis gelebten Methoden für die Erhebung domänenspezifischer Schutzmaßnahmen sehen einen Ansatz vor, in dem Expert*innen mittels Dokumentenanalysen und bilateralen Diskussionen mit Verantwortlichen ein Schutzkonzept entwickeln. Wir gehen einen Schritt weiter und nutzen zusätzlich die Stärke von Gruppendynamiken bei der Erhebung des benötigten Wissens. In Workshops arbeiten wir mit einem interdisziplinären Teilnehmerkreis bestehend aus Domänenexpert*innen, Technologieexpert*innen, IT-Sicherheits- und Datenschutzexpert*innen sowie realen Nutzer*innen. In Zusammenarbeit erarbeiten wir dabei das benötigte Wissen über Güter, Bedrohungen und Schutzmaßnahmen. Hierbei spiegeln die unterschiedlichen Teilnehmer*innen auch die verschiedenen Aspekte unseres Qualitätsdreiecks wider. Somit können Maßnahmen entwickelt werden, welche die Daten der Nutzenden effektiv und bedarfsgerecht schützen, die Funktionalität in der Anwendungsdomäne ermöglichen und gleichzeitig für die Nutzenden handhabbar sind. In den Workshops setzen wir Kreativtechniken ein, bei denen die Bedarfe und Meinungen aller Beteiligten erfasst und integriert werden.

Unser Fazit

Unsere nutzerzentrierte Erhebungsmethode für den Schutzbedarf in einer Anwendungsdomäne hat sich in mehreren Fallstudien als sehr vielversprechend gezeigt. Insbesondere sehen wir den Einbezug eines interdisziplinären Teilnehmerkreises als gewinnbringende Möglichkeit, um ein Gleichgewicht zwischen den Qualitäten »Datenschutz«, »Benutzerfreundlichkeit« und »Funktionalität« zu erreichen und somit benutzerfreundliche Datenschutzeinstellungen anbieten zu können.

Weitere detaillierte und wissenschaftlich aufbereitete Daten, Fakten und Informationen zu den Forschungsergebnissen im Bereich der »benutzerfreundlichen Spezifikation von Sicherheits- und Datenschutzeinstellungen« finden Sie in dieser Publikation.

Weitere detaillierte und wissenschaftlich aufbereitete Daten, Fakten und Informationen zu den Forschungsergebnissen im Bereich der »benutzerfreundlichen Spezifikation von Sicherheits- und Datenschutzeinstellungen« finden Sie in dieser Publikation.

Sie wünschen weitere Informationen zum Thema? Dann kontaktieren Sie uns unter: denis.feth@iese.fraunhofer.de