Während die meisten großen Unternehmen und Konzerne gegen Bedrohungen aus dem Netz gerüstet sind, ist es um die IT-Sicherheit des Mittelstands, insbesondere in kleinen und mittelständischen Unternehmen (KMUs), noch immer schlecht bestellt. Dabei häufen sich Meldungen, die darauf hindeuten, dass KMUs mittlerweile sogar ein beliebteres Angriffsziel für Cyberkriminelle geworden sind als Großunternehmen. In diesem Artikel diskutieren wir die Gründe hierfür und erklären, wie der Mittelstand das Thema IT-Sicherheit künftig angehen kann.

Einer meiner Bekannten gehört zu einer Unternehmerfamilie im klassischen Mittelstand, dem produzierenden Gewerbe. Wenn ich raten müsste, würde ich als Außenstehender sagen, dass es der Firma insgesamt ganz gut geht. Jedes Mal, wenn er mir von der Firma erzählt, schwingt eine Begeisterung mit, derer ich mich kaum entziehen kann. Weil ich deshalb irgendwann neugierig wurde, habe ich aus Interesse einmal die Webseite des Unternehmens besucht. Der Webauftritt des Unternehmens sah, um es milde zu formulieren, allerdings aus, als stamme er noch aus Dotcom-Zeiten.

Nach etwas Durchklicken entschied ich mich dazu, die Datei robots.txt aufzurufen. Die Fachkollegen unter Ihnen haben diesen und andere »Instinkte« sicher schon selbst bei sich beobachtet. Die Robots-Datei ist praktisch auf jeder Webseite vorhanden und enthält eine einfache Liste an Pfaden. Sie sollen möglichst nicht von Suchmaschinen oder anderen Bots besucht werden. Aus diesem Grund verwenden vor allem Laien die Robots-Datei dazu, Inhalte vermeintlich zu verstecken. Tatsächlich aber können diese Pfade sowohl von Menschen als auch von Maschinen problemlos abgerufen werden.

In unserer Geschichte führte mich die Robots-Datei zu einem Pfad, der definitiv nicht für die Allgemeinheit vorgesehen war: zu einer neuen, deutlich moderneren Webseite, die sich allerdings gerade in Entwicklung befand. Solche Prototypen können häufig noch recht fehleranfällig sein. Sie bieten potenziellen Angreifenden damit eine Spielwiese für böswillige Aktivitäten. Deshalb kontaktierte ich umgehend meinen Bekannten, um ihm die Entdeckung zu melden.

Low-Hanging Fruits in KMUs: Ein Problem für die IT-Sicherheit

In der Hacking- und Pentesting-Szene bezeichnet man ein wie oben beschriebenes Szenario als Beispiel für eine Low-Hanging Fruit. Das bedeutet, dass Angreifende ihr Ziel bei geringem Aufwand mit erhöhter Wahrscheinlichkeit erfolgreich kompromittieren können werden. Das daraus resultierende Risiko eines erfolgreichen Angriffs ist relativ hoch. Deshalb werden angehende Security-Expert*innen in praxisnahen Schulungen und Fortbildungen sorgfältig darauf getrimmt, Low-Hanging Fruits möglichst als Erstes zu identifizieren. Sie sind der erste Anhaltspunkt für weiterfolgende Aktivitäten, im Idealfall mit dem übergeordneten Ziel, administrativen Systemzugriff zu erreichen.

Wer sich in einer sozialen Blase voller IT-Sicherheitsexpert*innen und Tech Nerds bewegt, vergisst dabei schnell, wie akut das Problem von Low-Hanging Fruits in deutschen Unternehmen ist. Um dieses Problem und dessen Ursache zu verstehen, ist es zunächst wichtig zu wissen, wie die Welt der Cyberkriminalität eigentlich tickt.

Cyberkriminalität: Eine klassische Kosten-Nutzen-Rechnung

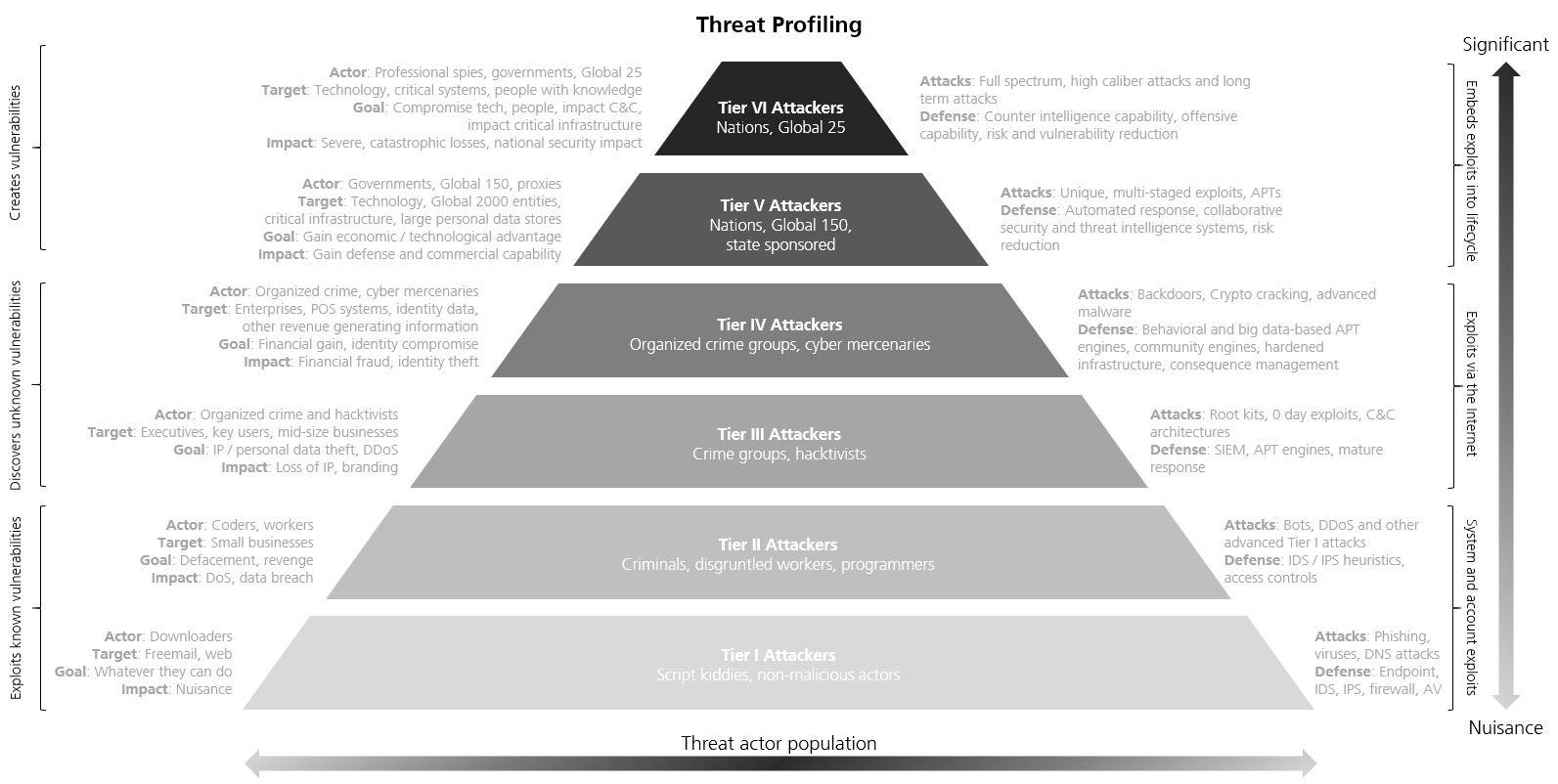

Cyberkriminalität ist, trotz aller Illegalität, in den meisten Fällen ein klassisches Geschäft. Professionell agierende Cyberkriminelle gehen Risiken ein, bringen Ressourcen auf und versuchen so unter Abwägung von Kosten und Risiken ein bestimmtes Ziel zu erreichen, ganz gleich ob dieses Ziel wirtschaftlicher oder politischer Natur ist. Dabei unterscheiden sich sowohl die verfügbaren Ressourcen als auch die Interessen von verschiedenen Angreifertypen zum Teil erheblich. Ein Forscherteam rund um den Threat-Intelligence-Analysten Greg Reith schlug 2016 eine Klassifikation von Akteuren vor, mit der Unternehmen und Organisationen identifizieren können, welche Akteure typischerweise eine Bedrohung für sie darstellen können. Das von den Autoren vorgeschlagene Pyramidenmodell stellt insbesondere den Grad der Professionalisierung sowie die absolute »Population« verschiedener Angreifertypen dar.

Abbildung 1: Verschiedene Angreifertypen nach Reith et al. Der Grad der Professionalisierung nimmt nach oben hin zu. Gleichzeitig gibt es absolut gesehen naturgemäß weniger hochprofessionelle Akteure als Amateure.

Wenn sich Cyberkriminelle für ein großes (oder größeres mittelständisches) Unternehmen als Angriffsziel entscheiden, dann sind sie sich stets dessen bewusst, dass sie ein großes Risiko eingehen und einen massiven Einsatz an Know-how und technischen Maßnahmen aufbringen müssen. Typische Akteure, die große Unternehmen angreifen, sind kriminelle Kleingruppen und Aktivisten (Tier III) bis hin zu Gruppierungen der organisierten Kriminalität (Tier IV). In einzelnen Fällen zielen auch staatliche Akteure (Tier V, Tier VI) auf Unternehmen ab, insbesondere wenn diese »too big to fail« sind oder eine anderweitig hohe Systemrelevanz haben.

Angriffe auf Großunternehmen sind enorm aufwändig

Die Erfolgschancen von Kriminellen bei großen Unternehmen sind insgesamt relativ gering, denn die Gegenspieler der Kriminellen sind sich ihrer Attraktivität als Ziel typischerweise auch bewusst: Zum einen betreiben große Organisationen einen hohen administrativen Aufwand zur Prävention und Detektion krimineller Handlungen, etwa durch die Durchführung von hausinternen Pentests, Sicherheitsaudits und den Betrieb von SOCs. Zusätzlich wird mit automatisierten Patches, mehrstufigen Firewalls oder VLANs eine breite Palette an technischen Maßnahmen ergriffen, um es Angreifenden schwer zu machen. Selbst im Falle eines erfolgreichen Angriffs wird damit versucht, den Schaden möglichst begrenzt zu halten.

Wenn Angreifende unter diesen extremen Bedingungen also erfolgreich sein möchten, dann gelingt ihnen das häufig nur mit Zero-Day-Schwachstellen. Diese sind weder der Öffentlichkeit noch den Entwickler*innen der ursprünglichen Software bis dato bekannt. Solche Zero-Days zu finden gehört zu den Königsdisziplinen in der IT-Sicherheit. Entsprechend groß sind die Belohnungen für diejenigen, die Schwachstellen finden und an Betroffene melden; und entsprechend begehrt sind sie auch unter Kriminellen. Trivialere Schwachstellen, also die oben genannten Low-Hanging Fruits, sind in Großunternehmen eher die Ausnahme als die Regel und würden im Zuge von Audits wohl auch schnell entdeckt und beseitigt werden. Natürlich kann es aber auch hier nicht ausgeschlossen werden, dass öffentlich erreichbare Systeme verwundbar für triviale Schwachstellen sind.

Insgesamt wird es für Cyberkriminelle also nicht einfacher, an Daten von Großunternehmen zu gelangen oder ihnen anderweitig zu schaden. Was würden Sie also aus Sicht eines Hackers machen? Für die meisten von uns wäre die Sache klar: Wir würden uns ein leichteres Ziel suchen!

KMUs als neuer Markt für Cyberkriminelle

99,4 % der deutschen Unternehmenslandschaft sind von kleinen- und mittelständischen Unternehmen (KMUs) geprägt. Gleichzeitig generieren sie aber nur 34,4 % des Gesamtumsatzes, während der Großteil von Großkonzernen erwirtschaftet wird. Aus diesen häufig zitierten Zahlen ergeben sich auch einige Implikationen für die IT-Infrastruktur von Unternehmen: IT-Abteilungen in KMUs haben nur ein überschaubares Budget und Know-how. Oft werden sämtliche IT-Dienste auch über einen Dienstleister bezogen. Vor allem im klassischen Gewerbe ist noch immer kaum ein Bewusstsein für mögliche Schäden vorhanden, die eine mangelhafte IT-Infrastruktur auszulösen vermag. Diese kritischen Umstände werden auch vom aktuellsten Jahresbericht des Bundesamts für Sicherheit in der Informationstechnik (BSI) einmal mehr bestätigt.

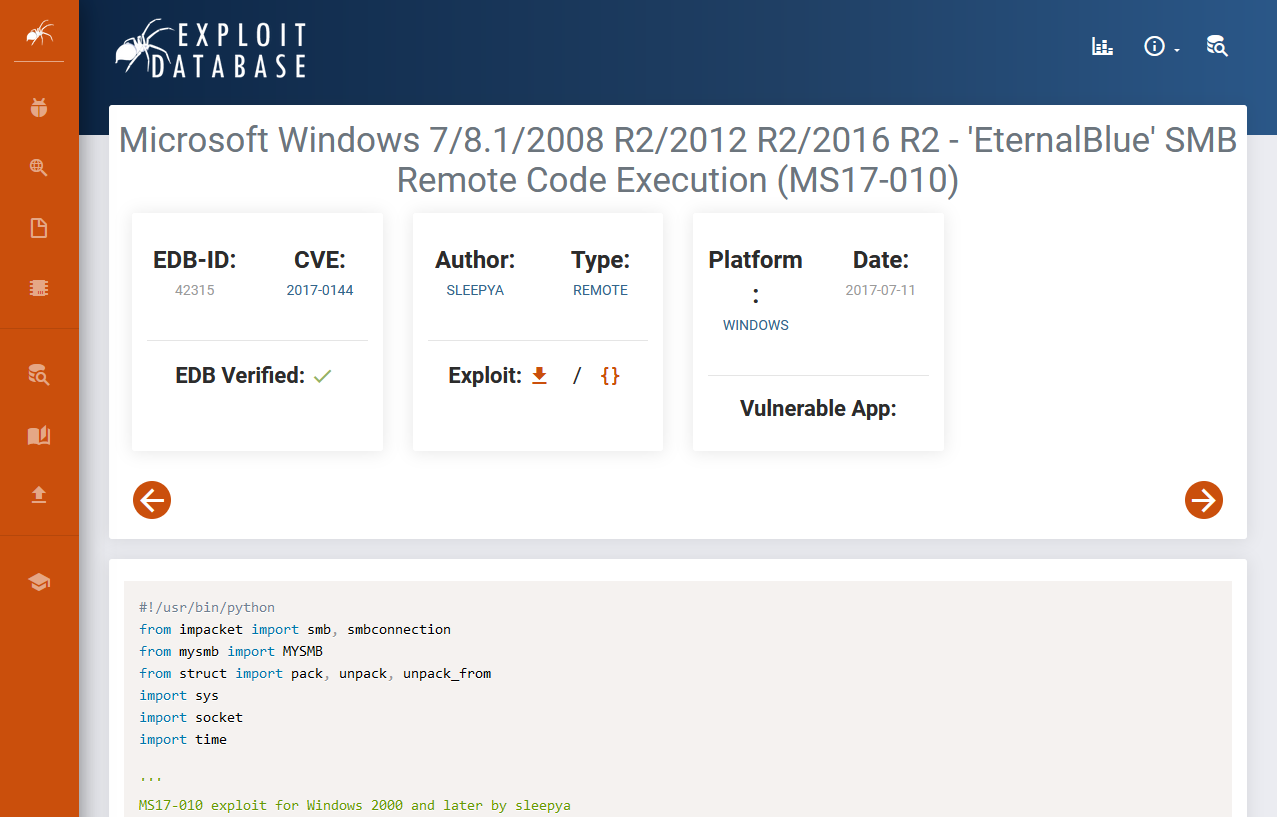

Angreifende haben diesen Umstand schon vor Jahren erkannt, weshalb KMUs heutzutage zu einem beliebten Angriffsziel geworden sind. Die Gründe sind einleuchtend: Da KMUs weniger auf ihre »Cyber Hygiene« achten (können), ist die Unternehmenssoftware häufiger nicht mehr aktuell, und für veraltete Software existieren gut dokumentierte Schwachstellen-Datenbanken.

Statt komplexer Zero Days können Angreifende nun also einfach diese Schwachstellen-Datenbanken durchforsten. Anschließend können sie ein passendes Skript aus dem Internet ausführen, das den Angriff für sie sogar automatisiert. Für einen solchen Angriff braucht es keine große Expertise, denn selbst Personen mit den grundlegendsten Programmierkenntnissen können ihn durchführen. Dafür braucht es auch kein Geld, denn die Datenbanken sind für jeden frei verfügbar. Und zu guter Letzt braucht es hierfür auch keine Zeit, denn solche Skripte sind innerhalb weniger Minuten heruntergeladen und ausgeführt. Tiefer kann eine Frucht nicht hängen.

Abbildung 2: Ausschnitt aus der ExploitDB-Datenbank für die bekannte Schwachstelle ‚EternalBlue‘ aus dem Jahre 2017. Das Skript, das den Angriff ausführt, kann mit wenigen Handgriffen geladen und ausgeführt werden.

Hochkonjunktur für Script Kiddies und Kleinkriminelle

Auch wenn längst nicht alle Angriffsversuche auf KMUs erfolgreich sind: Low-Hanging Fruits lassen sich besser automatisieren. Bei der großen Menge an Unternehmen ist es also auch dann noch lukrativ für Kriminelle, wenn nur ein kleiner Teil der Angriffe erfolgreich verläuft. Erschwerend kommt hinzu, dass neben den erfahrenen professionellen Angreifenden nun auch solche hinzukommen, die deutlich weniger Expertise im Bereich IT-Sicherheit besitzen, zum Beispiel Kleinkriminelle (Tier II) oder sogenannte »Script Kiddies« (Tier I). Und von denen gibt es ziemlich viele!

Aus Sicht der Angreifenden ist das Kosten-Nutzen-Verhältnis bei KMUs also insgesamt häufig besser als bei Großkonzernen. Daher gehören mittlerweile auch Meldungen über IT-Sicherheitsvorfälle in KMUs zur bitteren Realität im Alltag.

Aber wieso ändert sich trotz ausgiebiger medialer Berichterstattung nichts an der Situation in KMUs? Die klassische Antwort von Fachkundigen würde lauten: Diese Frage ist nicht einfach zu beantworten.

IT-Sicherheit und KMUs: It’s complicated

Vorab sei gesagt: Die Sensibilität für IT-Sicherheit bei KMUs steigt. Laut einer von Heise in Auftrag gegebenen Studie ist IT-Sicherheit für einen Großteil der mittelständischen Unternehmen sogar wichtiger als Nachhaltigkeit. Dass in KMUs dennoch ausgerechnet die IT-Sicherheit zu kurz kommt, hat mehrere Gründe.

Einer davon ist, dass sich Investitionen in IT-Sicherheit vor den Entscheidungsinstanzen in Unternehmen generell nur schwer begründen lassen. Vordergründig scheinen die entstehenden zusätzlichen Kosten von Hardware, Software und Personal nicht zur gesamtwirtschaftlichen Entwicklung des Unternehmens beizutragen. Das Management sieht daher häufig keinen akuten Handlungsbedarf.

Dass dieser Schein trügt, wird den Verantwortlichen häufig erst dann klar, wenn der Schaden bereits entstanden ist. Eine Investition in IT-Sicherheit ist also stets proaktiver Natur, und diese wirkt sich nun einmal nur indirekt auf den Erfolg eines Unternehmens aus. Aus Sicht eines Unternehmers oder einer Unternehmerin würden Sie schließlich auch nicht den wirtschaftlichen Nutzen eines Feuermelders oder einer Alarmanlage hinterfragen. Wieso hat sich diese Denkweise noch nicht bei der IT-Sicherheit etabliert?

IT-Sicherheitslösungen: Teuer, aber dafür wenigstens kompliziert?

Erschwerend kommt hinzu, dass nach wie vor ein Mangel an IT-Sicherheitsexpert*innen auf dem Markt vorherrscht, was sich u. a. in den üppigen Tagessätzen dedizierter IT-Sicherheitsberater widerspiegelt. Dabei sind diese Preise nicht einmal ungerechtfertigt: IT-Sicherheit erstreckt sich nun einmal querschnittlich über die gesamte IT-Domäne. Deshalb bringen gute Expert*innen einiges an Erfahrung mit. Und guter Rat war schließlich schon immer teuer. Bei Software und Hardware verhält es sich ähnlich. Die Anforderungen an IT-Sicherheitsprodukte und -dienstleistungen sind oft deutlich strenger, was sich letztlich auch auf den Preis auswirkt. Dennoch: KMUs können die Preise in dieser Domäne oft schlicht nicht zahlen, weshalb darauf schlussendlich ganz verzichtet wird.

Als weiteren Grund für das mangelnde Bewusstsein für IT-Sicherheit in KMUs lässt sich aber durchaus auch die fehlende Zweckmäßigkeit existierender Tools anführen. Aktuelle Lösungen wie Schwachstellenscanner und ISM-Systeme auf dem Markt sind in der Regel sehr mächtige Tools mit vielen Funktionalitäten. Sie sind üblicherweise auf den Einsatz in sehr großen Unternehmen zugeschnitten. Damit sind solche Lösungen für KMUs in beinahe jeder Hinsicht ungeeignet. Zum einen mangelt es dem Mittelstand häufig an Expertise, um eine solche Software sinnvoll zu verwenden. Zum anderen werden viele Funktionalitäten schlichtweg auch nicht benötigt. Eine zweckmäßige, auf KMUs zugeschnittene IT-Sicherheitslösung sucht man in der breiten Softwarelandschaft daher bislang vergeblich.

Wie lässt sich IT-Sicherheit in KMUs etablieren?

Zusammenfassend lässt sich sagen, dass KMUs zwar durchaus ein Interesse an der Wahrung von Informationssicherheit in ihrem Unternehmen haben, sie aber aus den oben genannten Gründen noch an der Realisierung konkreter Maßnahmen gehindert werden.

Diese Problemstellung bietet damit allerdings einen idealen Nährboden für die öffentliche Forschung. Denn die IT-Sicherheit im Mittelstand hat aufgrund des großen Anteils an KMUs eine unglaubliche gesellschaftliche Relevanz. Gleichzeitig steckt hinter der Problemstellung auch ein enormes wirtschaftliches Potenzial für softwareherstellende Unternehmen. Denn die Zielgruppe der KMUs ist bislang noch kaum erschlossen. Diejenigen Unternehmen, die den Mittelstand mit zuverlässigen, benutzerfreundlichen und kostengünstigen Lösungen überzeugen, werden hier mit einem klaren Wettbewerbsvorteil gegenüber den Konkurrenten ins Rennen gehen.

Welche Agenda sollten Wissenschaft und Wirtschaft verfolgen?

Die wissenschaftliche Community sollte sich, um KMUs beim Erreichen ihrer Schutzziele zu unterstützen, mit den folgenden grundlegenden Fragen beschäftigen:

- Serviceorientiertes Reporting: Eine externe Verwaltung der IT in KMUs sollte um sinnvolle Maßnahmen zum Reporting der IT-Sicherheit erweitert werden. Dabei steht die Frage im Vordergrund, wie sich sowohl Management als auch Fachpersonal ein klares Bild über die Lage in ihrem Unternehmen verschaffen können, um anschließend konkrete nächste Schritte einleiten zu können.

- Benutzerfreundlichkeit und Verständlichkeit: IT-Sicherheit und die damit verbundene Fachsprache führen schnell zu Unverständnis. Eine klare Bedienung und Sprache sollten im Vordergrund stehen, wenn es sich beim Zielpublikum nicht um Expert*innen handelt.

- Mehr Automation und sinkende Kosten: Die Automatisierung von IT-Sicherheitsmaßnahmen ist schon länger Bestandteil der Forschungslandschaft. Die Ergebnisse der aktuellsten Forschung sollten in innovative Produkte fließen, die zuverlässig und automatisiert mögliche Gefahrensituationen erkennen und sie an die Verantwortlichen des jeweiligen Unternehmens melden. Solche automatisierten Verfahren reduzieren die Kosten und ermöglichen auch dem Mittelstand, sich ein grundlegendes Bild über die IT-Sicherheitslage im eigenen Unternehmen zu verschaffen.

- Automatisiertes Beseitigen von Schwachstellen: Langfristig betrachtet sollte die Forschungslandschaft darauf hinarbeiten, Schwachstellen nicht nur automatisiert zu reporten, sondern auch gezielt und zuverlässig automatisiert zu beseitigen. Damit können auch jene KMUs von der Schutzwirkung von IT-Sicherheitslösungen profitieren, die über kein eigenes SOC verfügen.

Es wird schnell deutlich, dass KMUs keine einfachen Kunden für die IT-Sicherheitsbranche sind: Ein gutes und zuverlässiges Analyse- und Monitoring-Tool zu entwickeln genügt heutzutage nicht mehr. Vielmehr müssen die Tools darüber hinaus nutzerfreundlich und kundenorientiert sein, um eine möglichst große Sensibilität, auch außerhalb der IT-Sicherheitsdomäne, zu erreichen. Nur so kann auch bis in die höchste Vorstandsebene ein nachhaltiges Bewusstsein für IT-Sicherheit im Mittelstand geschaffen werden.

In eigener Sache

Möglicherweise fragen Sie sich als Leser*in noch, wie die Geschichte vom Anfang letztlich ausgegangen ist, nachdem ich den Vorfall gemeldet hatte?

Einige Monate später besuchte ich erneut die Firmenwebseite meines Bekannten. Ich wollte wissen, ob meine Meldung denn Wirkung gezeigt hatte und der Prototyp mittlerweile vom Netz genommen worden war. Leider sollte ich enttäuscht werden: Der Zustand war unverändert.

Es scheint, als läge also noch einiges an Überzeugungsarbeit vor uns.

Wir, das Fraunhofer IESE, forschen aktiv an innovativen Sicherheitslösungen für Unternehmen jeder Größe. Insbesondere KMUs haben hier einiges an Nachholbedarf. Wenn Sie und Ihr Unternehmen also Unterstützung bei der Planung, Realisierung und Ausführung von Sicherheitsstrategien benötigen, so kontaktieren Sie uns gerne.

Wir stehen Ihnen mit Rat und Tat zur Seite!